题目内容

(请给出正确答案)

题目内容

(请给出正确答案)

当审计在线银行系统用户身份窃取防护时,以下哪种方法是最期望系统采用的技术控制措施()

A.对个人口令加密存储

B.限制用户只能使用特定的终端

C.双因子认证

D.定期审查访问日志

答案

答案

C、双因子认证

请输入或粘贴题目内容

搜题

请输入或粘贴题目内容

搜题

拍照、语音搜题,请扫码下载APP

拍照、语音搜题,请扫码下载APP

题目内容

(请给出正确答案)

题目内容

(请给出正确答案)

A.对个人口令加密存储

B.限制用户只能使用特定的终端

C.双因子认证

D.定期审查访问日志

答案

答案

C、双因子认证

更多“当审计在线银行系统用户身份窃取防护时,以下哪种方法是最期望系统采用的技术控制措施()”相关的问题

更多“当审计在线银行系统用户身份窃取防护时,以下哪种方法是最期望系统采用的技术控制措施()”相关的问题

第1题

A.用户通过自己设置的口令登录系统,完成身份鉴别

B.用户使用个人指纹,通过指纹识别系统的身份签别

C.用户利用和系统协商的秘密函数,对系统发送的挑战进行正确应答,通过身份鉴别

D.用户使用集成电路卡(如智能卡)完成身份鉴别

第2题

A.针对现有的硬件、软件和技术资源开展技术可行性研究;

B.检查每一实施阶段的用户参与程度;

C.验证程序开发、转换和测试时对控制措施和质量保证技术的应用情况;

D.确定系统、用户和运作文档处理是否符合正式标准。

第3题

A.用户申请在线借阅文件,用户和审批人员通过统一身份认证进行身份认证

B.用户在线浏览档案文件时,系统实现在线浏览无水印,保证文件清晰

C.用户离线借阅档案文件,文件加密,通过电子文档阅读器、个人数字证书,实现电子文件的离线使用权限控制

D.已经下载的电子档案文件,通过区块链技术效验文件的真实性

第5题

A.黑客窃取的passwd文件是假的

B.用户的登录口令经过不可逆的加密算法加密结果为‘X‘

C.加密口令被转移到了另一个文件里

D.这些账户都被禁用了

第6题

在防止作案人获取用户口令方面,以下哪种程序最有效

A.应用“识破”鉴定技术,在这种技术中,用户使用个人密码以及能够生成自动密码的卡片

B.将口令授权限制在每天的某个时候或某个地点

C.不鼓励用户把口令写下来

D.实施一种电脑程序,该程序测试表明口令不易被他人猜到

第7题

A.窃取root权限, 修改wtmp/wtmpx,utmp/ump x和1astlog三个主要日志文件

B.保留攻击时产生的临时文件

C.修改登录日志,伪造成功的登录日志,增加审计难度

D.采用干扰手段影响系统防火墙的审计功能

第8题

A.用户通过自己设置的口令登录系统,完成身份鉴别

B.用户使用个人指坟,通过指纹识别系统的身份鉴别

C.用户利用和系统协商的秘密函数.对系统发送的挑战进行正确应答,通过身份鉴别

D.用户使用集成电路卡(如智能卡)完成身份签别

第9题

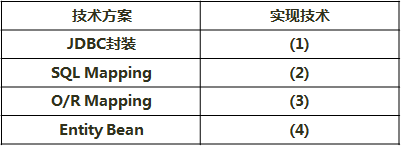

【问题1)(5分) 请用300以内文字说明什么是数据持久层,使用数据持久层能够为项目开发带来哪些好处? 【问题2】(12分) 针对在线投票系统的实际应用需求和要求,项目组应选用哪种技术实现数据持久层?请用200字以内文字说明其采用该技术的原因。 【问题3】(8分) 数据持久层是Web应用系统框架中重要的组成部分,主流的数据持久层技术分别基于不同的技术方案,请在表5-1中(1)-(4)处分别根据(a)~(d)所列技术的方案类别填入其序号。 表5-1 数据持久层技术分类 (a) BMP, CMP (b)iBatis/MyBatis (c)SprmgJdbcTemplate (d)TopLink,JDO,Hibernate

(a) BMP, CMP (b)iBatis/MyBatis (c)SprmgJdbcTemplate (d)TopLink,JDO,Hibernate

第10题

A.-r-s-x-x1testtest10704Apr152002/home/test/sh

B.请问以下描述哪个是正确的

C.该文件是一个正常文件,是test用户使用的shell,test不能读该文件,只能执行

D.该文件是一个正常文件,是test用户使用的shell,但test用户无权执行该文件

E.该文件是一个后门程序,该文件被执行时,运行身份是root,test用户间接获得了root权限

F.该文件是一个后门程序,可由于所有者是test,因此运行这个文件时文件执行权限为test